Konfiguration

Systemvoraussetzungen:

- Windows 10 oder höher

- .NET 6 oder höher

Die Konfiguration des Inventory Collectors erfolgt durch die Anpassung der Datei InventoryCollector.xml. Diese Datei kann grundsätzlich auch mit einem beliebigem Xml-Editor bearbeitet werden. Einfacher ist es mit diesen Methoden:

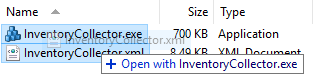

- Der Datei InventoryCollector.exe wird als Parameter die Konfigurationsdatei übergeben:

| Konfiguration des Inventory Collectors mittels Parameterübergabe |

|

|---|---|

<Path>\InventoryCollector.exe <Path>\InventoryCollector.xml |

|

- Die Datei InventoryCollector.xml wird mittels Drag and Drop auf die Datei InventoryCollector.exe gezogen:

Welche vorstehende Variante auch immer gewählt wurde, der Inventory Collector öffnet sich anschließend im Konfigurationsmodus:

Wurde die Konfiguration geändert, nachdem der Inventory Collector auf den Clients verteilt wurde, ist es notwendig, den Inventory Collector erneut zu verteilen, damit die Konfiguration aktualisiert wird.

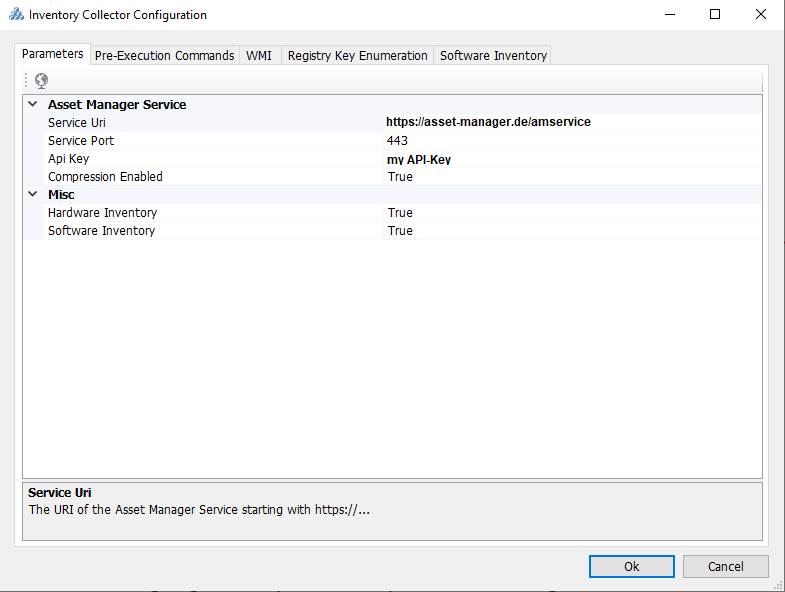

Pre-Execution Commands

An dieser Stelle können beliebig ausführbare Dateien definiert werden, die vor einer Inventur gestartet werden sollen. Derlei Dateien schreiben in so einem Fall zusätzliche Inventurinformationen in Registrierung oder in WMI, die anschließend ausgelesen werden können. Diese Dateien müssen sich im selben Verzeichnis befinden wie die Datei InventoryCollector.exe. Mit den Buttons  ,

,  und

und  können Einträge erstellt, bearbeitet oder gelöscht werden. Die Reihenfolge der Ausführung bestehender Einträge kann darüber hinaus mittels Drag and Drop verändert werden.

können Einträge erstellt, bearbeitet oder gelöscht werden. Die Reihenfolge der Ausführung bestehender Einträge kann darüber hinaus mittels Drag and Drop verändert werden.

Name

Der eindeutige Name des Eintrags.

Is Enabled

Definiert, ob der entsprechende Eintrag aktiv ist, oder nicht.

Command Line

Definiert die Kommandozeile des auszuführenden Programms.

Parameters

Definiert die Parameter, des ausführbaren Programms.

Timeout Seconds

Definiert die maximale Laufzeit des ausführbaren Programms. Wird diese Laufzeit überschritten, wird das betreffende Programm beendet.

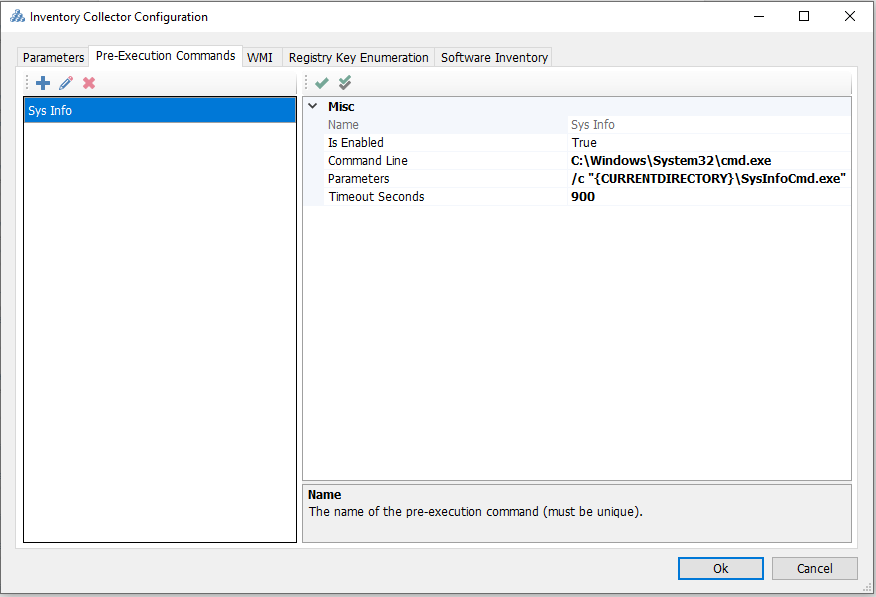

WMI

Über WMI stellt Microsoft eine zentrale Schnittstelle zur Verfügung, mit deren Hilfe Informationen zu einem Computer ausgelesen werden können. Welche Informationen das sein sollen, wird an dieser Stelle definiert. Mit den Buttons  ,

,  und

und  können Einträge erstellt, bearbeitet oder gelöscht werden. Die Reihenfolge der Ausführung bestehender Einträge kann darüber hinaus mittels Drag and Drop verändert werden.

können Einträge erstellt, bearbeitet oder gelöscht werden. Die Reihenfolge der Ausführung bestehender Einträge kann darüber hinaus mittels Drag and Drop verändert werden.

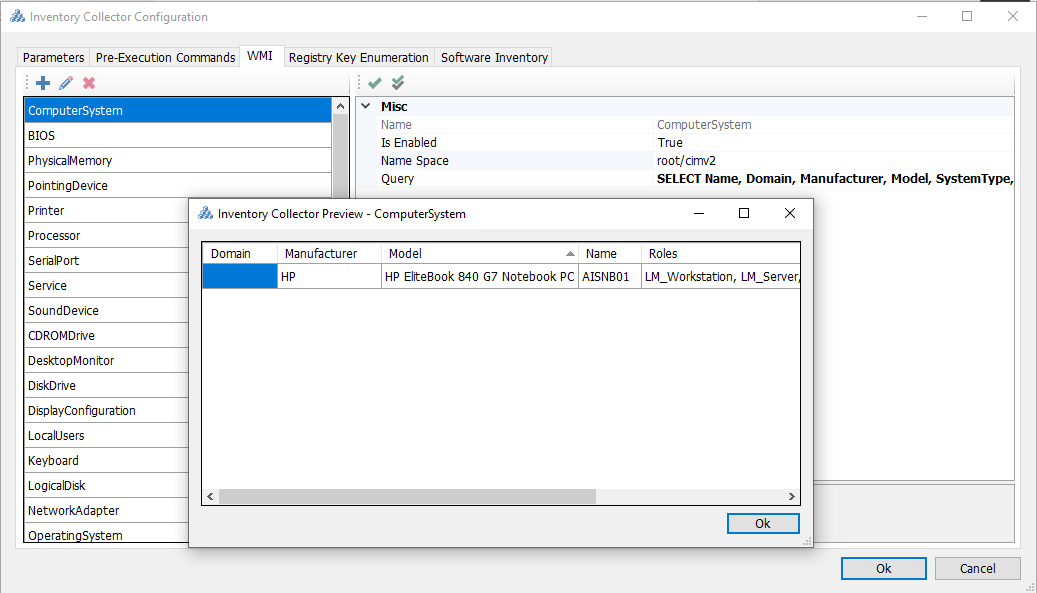

Mit dem Button  kann ein zuvor erstellter Eintrag getestet werden. Dabei wird die WMI-Anfrage sofort ausgeführt und das Ergebnis dargestellt:

kann ein zuvor erstellter Eintrag getestet werden. Dabei wird die WMI-Anfrage sofort ausgeführt und das Ergebnis dargestellt:

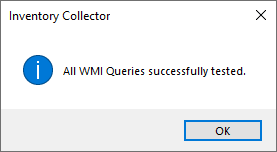

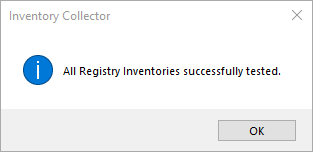

Mit dem Button  können alle existierenden WMI-Abfragen getestet werden, bei denen Is Enabled auf True steht. Das Abfrageergebnis wird in diesem Fall nicht dargestellt, sondern es erscheint stattdessen eine entsprechende Meldung:

können alle existierenden WMI-Abfragen getestet werden, bei denen Is Enabled auf True steht. Das Abfrageergebnis wird in diesem Fall nicht dargestellt, sondern es erscheint stattdessen eine entsprechende Meldung:

Name

Der eindeutige Name des Eintrags.

Is Enabled

Definiert, ob der entsprechende Eintrag aktiv ist, oder nicht.

Name Space

Definiert den WMI Namensraum. Der Standard ist root/cimv2.

Parameters

Definiert die WQL-Abfrage, die für die Ermittlung der Daten verwendet werden soll.

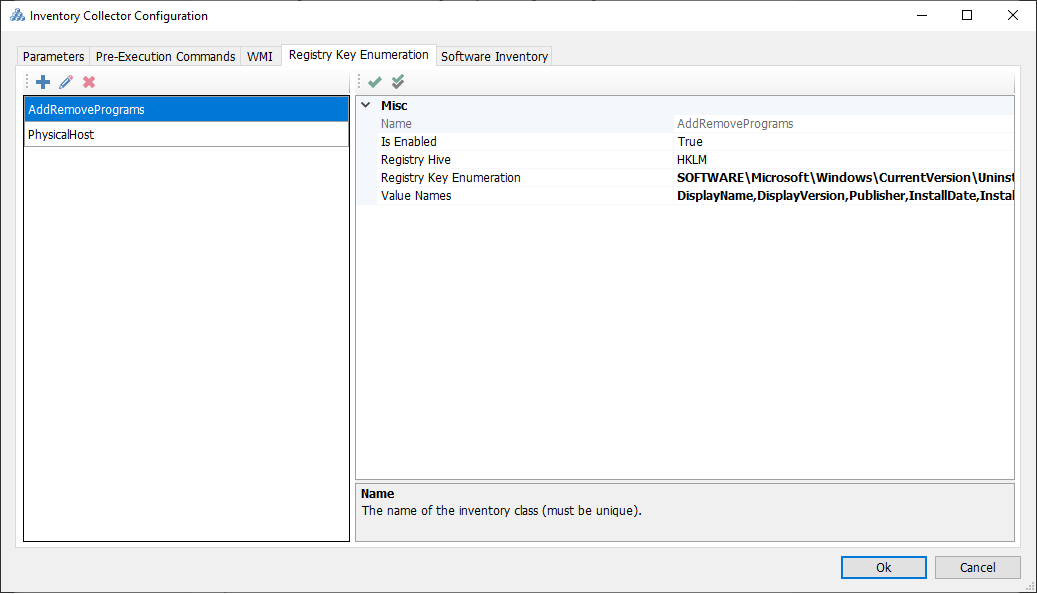

Registry Key Enumeration

In diesem Bereich kann definiert werden, welche Registrierungsschlüssel nach Inventurinformationen durchsucht werden sollen. Als klassisches Beispiel werden im obigen Screen Shot die Werte für Add Remove Programs (ARP) ausgelesen. Mit den Buttons  ,

,  und

und  können Einträge erstellt, bearbeitet oder gelöscht werden. Die Reihenfolge der Ausführung bestehender Einträge kann darüber hinaus mittels Drag and Drop verändert werden.

können Einträge erstellt, bearbeitet oder gelöscht werden. Die Reihenfolge der Ausführung bestehender Einträge kann darüber hinaus mittels Drag and Drop verändert werden.

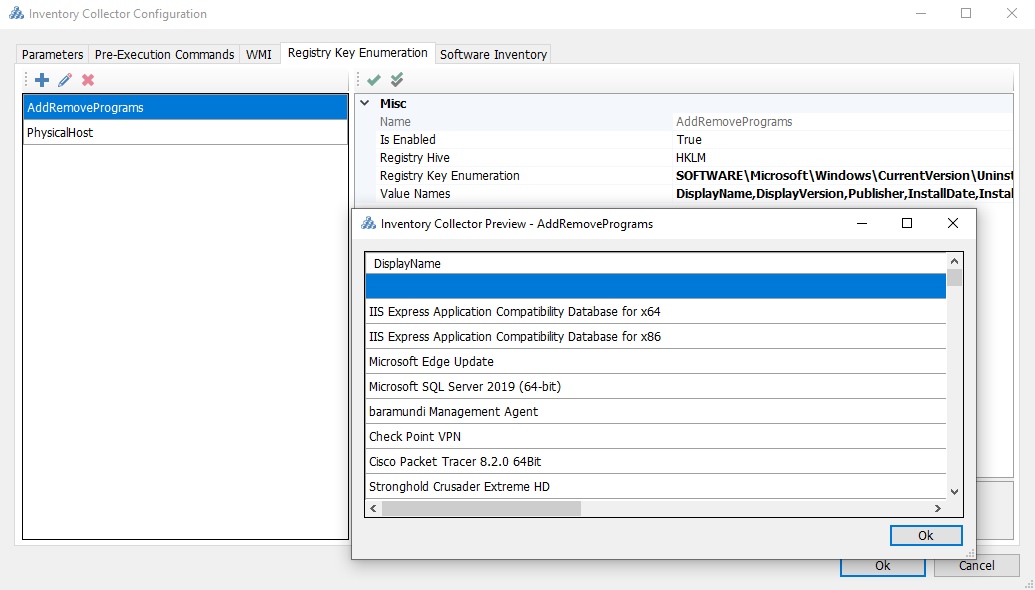

Mit dem Button  kann ein zuvor erstellter Eintrag getestet werden. Dabei wird das Ergebnis der Suche innerhalb der Registrierung sofort dargestellt:

kann ein zuvor erstellter Eintrag getestet werden. Dabei wird das Ergebnis der Suche innerhalb der Registrierung sofort dargestellt:

Mit dem Button  können alle existierenden Abfragen für die Registrierung getestet werden, bei denen Is Enabled auf True steht. Das Abfrageergebnis wird in diesem Fall nicht dargestellt, sondern es erscheint stattdessen eine entsprechende Meldung:

können alle existierenden Abfragen für die Registrierung getestet werden, bei denen Is Enabled auf True steht. Das Abfrageergebnis wird in diesem Fall nicht dargestellt, sondern es erscheint stattdessen eine entsprechende Meldung:

Name

Der eindeutige Name des Eintrags.

Is Enabled

Definiert, ob der entsprechende Eintrag aktiv ist, oder nicht.

Registry Hive

Definiert die Registrierungsstruktur. Der Standard ist HKLM.

Registry Key Enumeration

Der Pfad innerhalb der Registrierung, der durchsucht werden soll.

Value Name

Die Namen der Werte, die ausgelesen werden sollen, separiert durch Kommata.

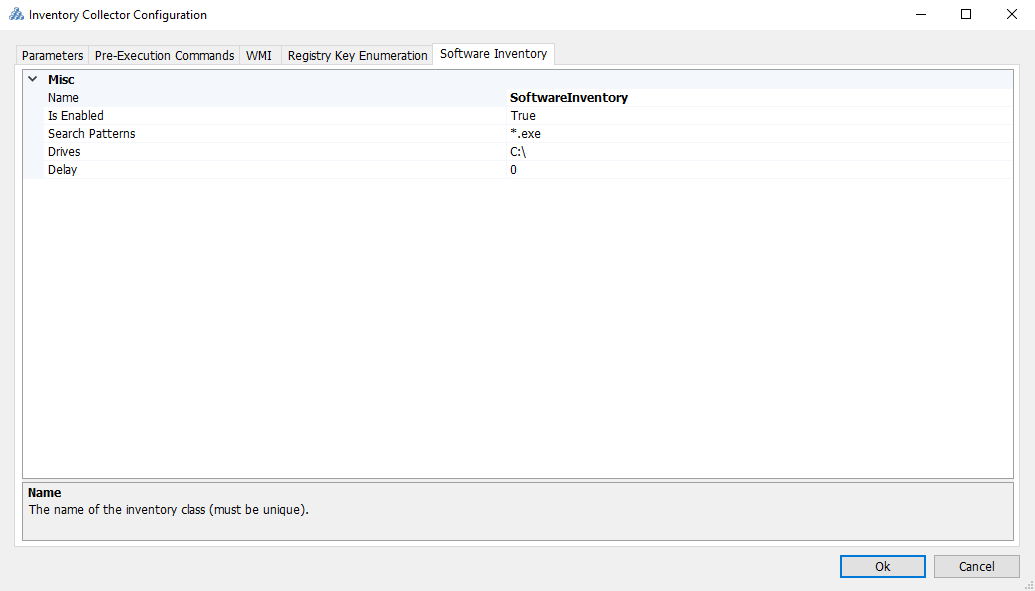

Software Inventory

Im letzten Tab kann die Software-Inventur definiert werden. Nachfolgend die Einstellungsmöglichkeiten.

Name

Der eindeutige Name des Eintrags.

Is Enabled

Definiert, ob der entsprechende Eintrag aktiv ist, oder nicht.

Search Patterns

Definiert, welche Dateitypen berücksichtigt werden sollen. Mehrere Dateitypen können separiert durch Kommata getrennt angegeben werden, z.B. *.exe,*.dll.

Drives

Definiert die Laufwerke, die gescannt werden sollen. Es können mehrere Laufwerke getrennt durch Kommata getrennt angegeben werden, z.B. C:\,D:\. Sollen alle Festplatten-Laufwerke gescannt werden, kann dort auch ein einfacher Stern (*) eingetragen werden.

Delay

Definiert die Zeit in Millisekunden die zwischen den Datei-Scans. Das Setzen diese Wertes kann sinnvoll sein in Verbindung mit langsameren Systemen. In solchen Fällen dauert die Software-Inventur zwar länger, verbraucht aber weniger CPU-Zeit.